Doctor Web Pacific 江川です。

JPCERTで表記の情報が公開されましたので、ご紹介します。

2023年にメディア関連のWebサイトが悪用された事例に関して紹介されているニュースになります。

「水飲み場口撃」

この言葉を皆さんご存じですか?

2014年7月31日にIPAが公表した「情報セキュリティ白書2014」の資料が以下になります。

【水飲み場型攻撃】

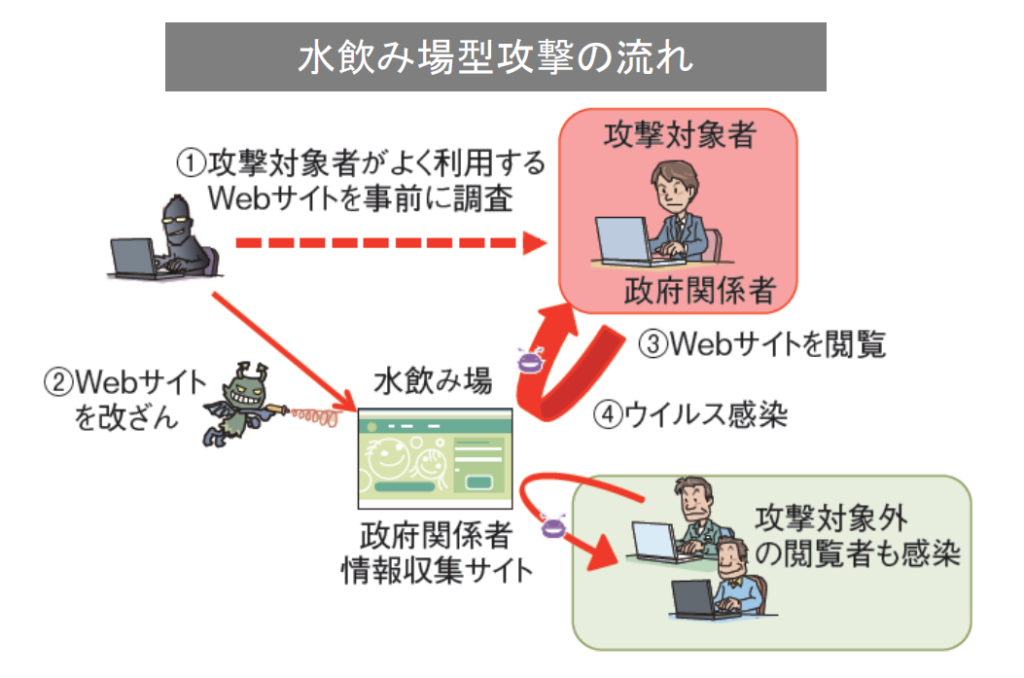

特定の企業・個人がよくアクセスするWebサイトを改ざんし、そのサイトにアクセスしたターゲットをマルウェアに感染させる攻撃手法です。特定の組織にターゲットを絞って攻撃をしかける、「標的型攻撃」の一種として用いられます。

【水飲み場型攻撃の手口(流れ)】

- ターゲットがよく閲覧するWebサイトを割り出す

- Webサイトの中で、不正アクセスできそうなものを調査する

- 目星をつけたWebサイトに侵入し、不正なコードを埋め込む

- 改ざんしたWebサイトにターゲットが訪問したらを、偽サイトへ誘導しマルウェアをダウンロードさせる

今回のニュースでは、改ざんされたWebサイトにアクセスするとLZHファイルがダウンロードされる。

LZHファイル内に含まれるLNKファイルを実行すると、マルウェアに感染する手口を紹介しています。

LZHファイルが展開できないユーザーのために解凍ソフトウェアLhaplusをダウンロードするリンクを用意するなどし、マルウェアに感染させる手段を用意しています。

このマルウェアに感染することで、攻撃者が用意したC2サーバーと通信を行い、各種情報を搾取している内容になります。

詳しくはニュース本文をご確認ください。

(ニュース本文は以下をご覧ください)

https://blogs.jpcert.or.jp/ja/2024/12/watering_hole_attack_part2.html